ISTA+ 4.18.14 a.k.a Rheingold a.k.a ISTA-D Standalone 07/2019 mit Auto-Installer. BMW ISTA+ neues System zur Diagnose und Programmierung aller BMW Baureihen 1995-2019

„BMW ISTA-D ISTA+ Rheingold 4.17.31“ weiterlesenMonat: Januar 2019

Der richtige Repeater – Teil 2

Vor einiger Zeit habe ich über meine Erfahrungen mit dem Fritz!Repeater 1160 berichtet. Leider hat dieser aber keinen Ethernet Anschluss. In meiner neuen Wohnung habe ich nun jedoch den Fall, dass ich im Wohnzimmer an der Multimediawand keine Netzwerksteckdose mehr habe. Seither waren dort über einen Switch alle Geräte wie Fernseher, Receiver, Konsole, ATV, etc. angeschlossen. Nun gäbe es die Möglichkeit dort einen weiteren Router aufzustellen und diesen als Repeater zu registrieren, jedoch finde ich das mit Kanonen auf Spatzen geschossen, da ja auch bereits ein Switch vorhanden ist an dem alle Entertainment-Geräte hängen. „Der richtige Repeater – Teil 2“ weiterlesen

[ESXi] VMFS5/6 Datenspeicher auf USB-Laufwerken erstellen

- Verbindung zum ESXi-Host mit SSH herstellen

- USB-Arbitratordienst stoppen. Dieser Dienst wird verwendet, um USB-Geräte von einem ESX/ESXi-Host an eine virtuelle Maschine weiterzuleiten. (Wenn deaktiviert, können USB-Geräte nicht mehr an VMs weitergegeben werden.)

~ # /etc/init.d/usbarbitrator stop

- (optional) Verwende diesen Befehl, um den USB-Arbitrator nach einem Neustart dauerhaft zu deaktivieren.

~ # chkconfig usbarbitrator off

- Schließe das USB-Gerät an den ESXi-Host an. Während das USB-Gerät angeschlossen wird, kann entweder /var/log/vmkernel.log beobachten werden, um den Gerätenamen zu identifizieren, oder ihn in /dev/disks identifizieren.

Geräte heißen entweder mpx.vmhbaXX oder haben eine naa.X-Nummer.~ # ls /dev/disks/

- Schreibe ein GPT-Label auf das Gerät (unter der Annahme, dass die Geräte-ID naa.50000000000000000000000001 lautet).

~ # partedUtil mklabel /dev/disks/naa.5000000000000001 gpt

- Um eine Partition zu erstellen, muss man den Startsektor und den Endsektor kennen, der von der Gerätegröße und der GUID abhängt.

Der Startsektor ist immer 2048.

Die GUID für VMFS ist AA31E02A400F11DB95900000000C2911D1B8.

Der Endsektor kann mit der folgenden Formel berechnet werden (Verwende die Zahlen aus getptbl):15566 * 255 * 63 – 1 = 250067789

~ # partedUtil getptbl /dev/disks/naa.5000000000000001 gpt 15566 255 63 250069680

- Erstellen der VMFS-Partition (Eigenen Endsektor ersetzen).

~ # partedUtil setptbl /dev/disks/naa.5000000000000001 gpt "1 2048 250067789 AA31E02A400F11DB9590000C2911D1B8 0"

- Formatieren der Partition mit VMFS5 oder VMFS6

# VMFS v5 ~ # vmkfstools -C vmfs5 -S USB-Datastore /dev/disks/naa.5000000000000001:1 # VMFS v6 ~ # vmkfstools -C vmfs6 -S USB-Datastore /dev/disks/naa.5000000000000001:1

- Der USB-Datastore sollte nun in der Ansicht der Datastores erscheinen.

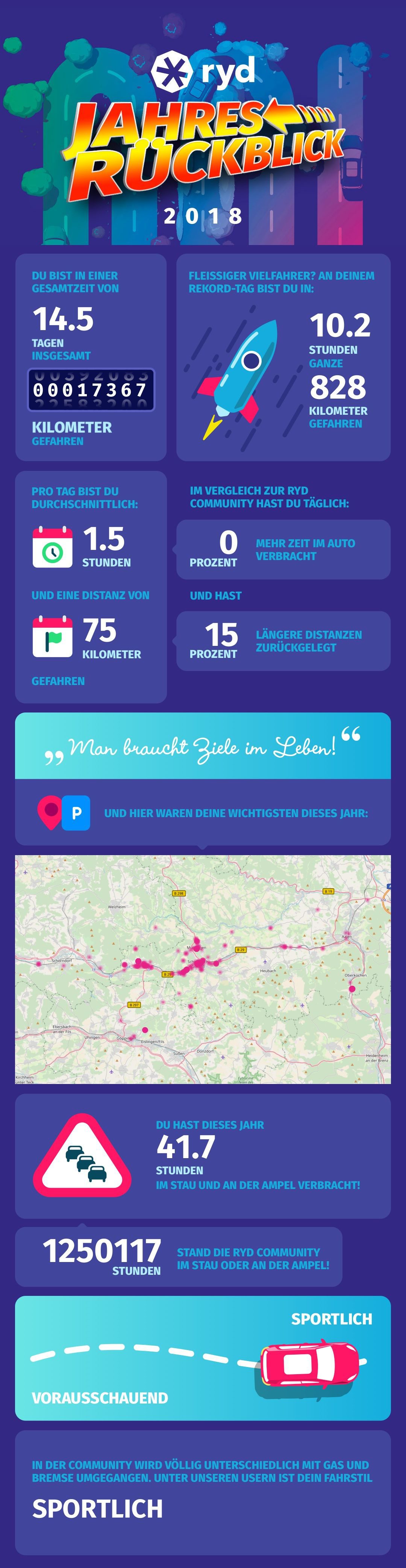

Jahresrückblick 2018 aus Sicht meines Fahrzeugs

ESXi 5.*/6.* Kennwort zurücksetzen

Kürzlich mal schnell das Kennwort meines ESXi Servers geändert und schon konnte ich mich nicht mehr anmelden – vergessen!? Fehler bei der Eingabe!? – Keine Ahnung. Die VMWare-Doku empfiehlt in so einem Fall das neu Aufsetzen des Servers. Doch das geht auch anders:

- Booten des ESXi Servers mit einer Linux Live CD auf USB Stick

- Überprüfen der vorhandenen Partitionen der Laufwerke mittels „parted -l“

- Entsprechende ESXi Partition mounten (mount /etc/sdaX /mnt/)

- In gemountetes Verzeichnis wechseln

- Entpacken des state.tgz Verzeichnisses im Wurzelverzeichnis (tar -xvf state.tgz)

- Im state.tgz Archiv befindet sich ein weiteres Archiv local.tgz. Dieses ebenfalls entpacken (tar -xf local.tgz)

- im local.tgz Archiv befindet sich im Ordner /etc die Datei „shadow“. Diese mit einem Texteditor öffnen (nano shadow)

- Beim entsprechenden Benutzer befindet sich zwischen den ersten beiden Doppelpunkten das verschlüsselte Kennwort. Alle Zeichen zwischen den Doppelpunkten löschen.

- Datei speichern, den Ordner /etc wieder ins Archiv local.tgz packen (tar czf local.tgz etc/)

- Das Archiv local.tgz wieder ins Archiv state.tgz packen (tar czf state.tgz local.tgz)

- Das Archiv state.tgz wieder ins Wurzelverzeichnis des gemounteten ESXi Volumes kopieren

- Beim nächsten Start von ESXi kann man sich nun ohne Kennwort mit dem entsprechenden Benutzer anmelden und ein neues Kennwort vergeben

IIS Reverse Proxy (ARR) 502.3 Bad Gateway – Sicherheitsfehler

Ich nutze einen ESXI Server hinter einem IIS Reverse Proxy um aus dem Internet auf die Verwaltungsoberfläche zuzugreifen.

Unglücklicherweise hat der Standard-Web-Client von ESXi 6.5 einen Zertifikatsfehler. Das Zertifikat ist nämlich durch den VMWare Installer selbst ausgestellt und nicht durch eine Zertifizierungsstelle verifiziert.

So ergibt sich beim Routing über IIS ein Fehler 502.3 Bad Request mit dem Hinweis: Es ist ein Sicherheitsfehler aufgetreten.

Man könnte nun dem ESXI Server ein gültiges Zertifikat erstellen und dieses Einspielen, da ich ein gültiges Zertifikat innerhalb meines Heimnetzes jedoch nicht benötige, ist mir der Zertifikatsfehler intern egal. Nach außen habe ich ein gültiges Let’s Encrypt Zertifikat das durch den IIS auch richtig geliefert wird.

Die Lösung für mich war es also, die Zertifikatsprüfung durch IIS beim Request Routing von HTTPS-Seiten zu deaktivieren. „IIS Reverse Proxy (ARR) 502.3 Bad Gateway – Sicherheitsfehler“ weiterlesen